Fatmawati Achmad Zaenuri/Shutterstock

Fatmawati Achmad Zaenuri/ShutterstockWenn Sie mit Lynis eine Sicherheitsüberprüfung auf Ihrem Linux-Computer durchführen, wird sichergestellt, dass Ihr Computer so gut wie möglich geschützt ist. Sicherheit ist alles für mit dem Internet verbundene Geräte. So stellen Sie sicher, dass Ihre Geräte sicher gesperrt sind.

Wie sicher ist Ihr Linux-Computer?

Lynis führt eine Reihe automatisierter Tests durch, die viele Systemkomponenten und Einstellungen Ihres Linux-Betriebssystems gründlich überprüfen. Es präsentiert seine Ergebnisse in einem farbcodierten ASCII-Bericht als eine Liste von abgestuften Warnungen, Vorschlägen und Maßnahmen, die ergriffen werden sollten.

Cybersicherheit ist ein Balanceakt. Offene Paranoia ist für niemanden nützlich, also wie besorgt sollten Sie sein? Wenn Sie nur seriöse Websites besuchen, keine Anhänge öffnen oder Links in unerwünschten E-Mails folgen und unterschiedliche, robuste Passwörter für alle Systeme verwenden, bei denen Sie sich anmelden, welche Gefahr bleibt dann bestehen? Vor allem, wenn Sie Linux verwenden?

Lassen Sie uns diese umgekehrt ansprechen. Linux ist nicht immun gegen Malware. Tatsächlich wurde 1988 der allererste Computerwurm für Unix-Computer entwickelt. Rootkits wurden nach dem Unix-Superuser (root) und der Sammlung von Software (Kits) benannt, mit der sie sich selbst installieren, um einer Entdeckung zu entgehen. Dadurch erhält der Superuser Zugriff auf den Bedrohungsakteur (dh den Bösewicht).

Warum sind sie nach root benannt? Denn das erste Rootkit wurde 1990 veröffentlicht und zielte auf Sun Microsystems mit SunOS Unix ab.

Malware hat also unter Unix ihren Anfang genommen. Es ist über den Zaun gesprungen, als Windows abgehoben und ins Rampenlicht gerückt. Aber jetzt, wo Linux die Welt regiert, ist es zurück. Linux- und Unix-ähnliche Betriebssysteme wie macOS erhalten die volle Aufmerksamkeit der Bedrohungsakteure.

Welche Gefahr bleibt, wenn Sie vorsichtig, vernünftig und achtsam mit Ihrem Computer umgehen? Die Antwort ist lang und detailliert. Um es etwas zusammenzufassen, Cyberangriffe sind vielfältig. Sie sind in der Lage, Dinge zu tun, die noch vor kurzem als unmöglich galten.

Rootkits wie Ryuk können Computer infizieren, wenn sie ausgeschaltet sind, indem sie die Wake-on-LAN-Überwachungsfunktionen beeinträchtigen. Außerdem wurde ein Proof-of-Concept-Code entwickelt. Ein erfolgreicher „Angriff“ wurde von Forschern der Ben-Gurion-Universität des Negev demonstriert, der es Angreifern ermöglichen würde, Daten aus einem Computer mit Luftspalt zu extrahieren.

Es ist unmöglich vorherzusagen, wozu Cyberbedrohungen in der Zukunft fähig sein werden. Wir verstehen jedoch, welche Punkte in der Abwehr eines Computers anfällig sind. Unabhängig von der Art gegenwärtiger oder zukünftiger Angriffe ist es nur sinnvoll, diese Lücken im Voraus zu schließen.

Von der Gesamtzahl der Cyberangriffe richtet sich nur ein kleiner Prozentsatz bewusst gegen bestimmte Organisationen oder Einzelpersonen. Die meisten Bedrohungen sind wahllos, weil Malware sich nicht darum kümmert, wer Sie sind. Automatisiertes Port-Scanning und andere Techniken suchen einfach nach verwundbaren Systemen und greifen sie an. Sie nominieren sich selbst als Opfer, indem Sie verletzlich sind.

Und hier kommt Lynis ins Spiel.

Lynis installieren

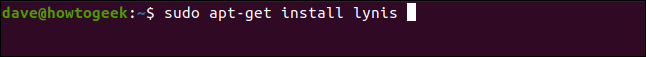

Führen Sie den folgenden Befehl aus, um Lynis unter Ubuntu zu installieren:

sudo apt-get install lynis

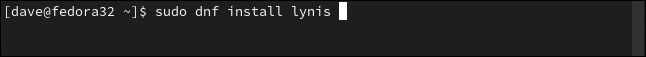

Geben Sie auf Fedora Folgendes ein:

sudo dnf install lynis

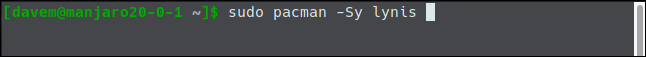

Auf Manjaro verwenden Sie Pacman:

sudo pacman -Sy lynis

Durchführung eines Audits

Lynis ist terminalbasiert, daher gibt es keine GUI. Um ein Audit zu starten, öffnen Sie ein Terminalfenster. Klicken und ziehen Sie es an den Rand Ihres Monitors, um es auf volle Höhe einzurasten oder so hoch wie möglich zu strecken. Es gibt viele Ausgaben von Lynis. Je größer das Terminalfenster ist, desto einfacher ist es also, es zu überprüfen.

Es ist auch bequemer, wenn Sie ein Terminalfenster speziell für Lynis öffnen. Sie werden viel nach oben und unten scrollen, sodass Sie sich nicht mit dem Durcheinander der vorherigen Befehle auseinandersetzen müssen, um die Navigation in der Lynis-Ausgabe zu erleichtern.

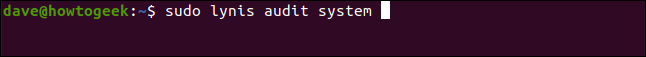

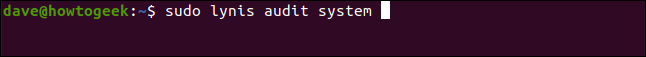

Um das Audit zu starten, geben Sie diesen erfrischend einfachen Befehl ein:

sudo lynis audit system

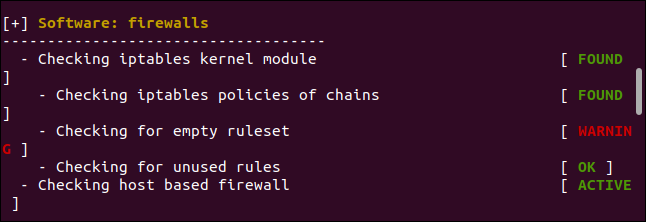

Kategorienamen, Testtitel und Ergebnisse werden im Terminalfenster gescrollt, wenn jede Testkategorie abgeschlossen ist. Ein Audit dauert höchstens wenige Minuten. Wenn es fertig ist, kehren Sie zur Eingabeaufforderung zurück. Um die Ergebnisse zu überprüfen, scrollen Sie einfach durch das Terminalfenster.

Der erste Abschnitt des Audits erkennt die Version von Linux, die Kernel-Release und andere Systemdetails.

Bereiche, die überprüft werden müssen, sind gelb (Vorschläge) und rot (Warnungen, die angegangen werden sollten) hervorgehoben.

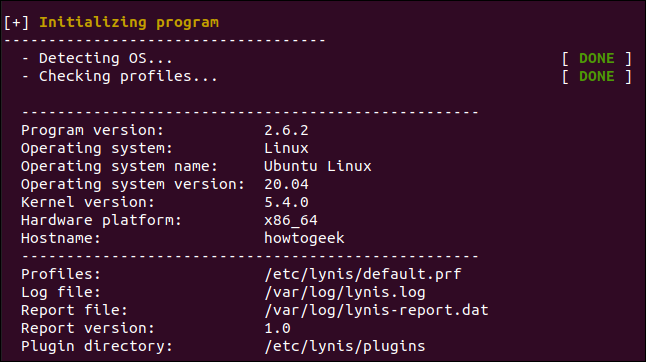

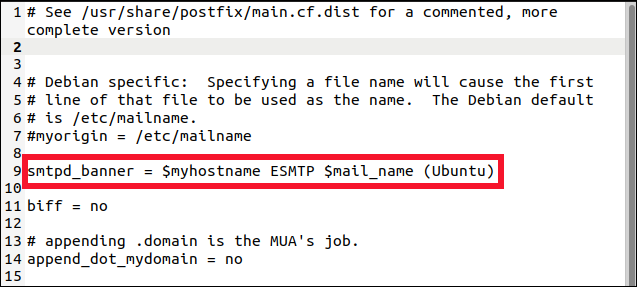

Unten sehen Sie ein Beispiel für eine Warnung. Lynis hat die Postfix-Mailserver-Konfiguration analysiert und etwas mit dem Banner festgestellt. Wir können später mehr Details darüber erfahren, was genau gefunden wurde und warum es ein Problem sein könnte.

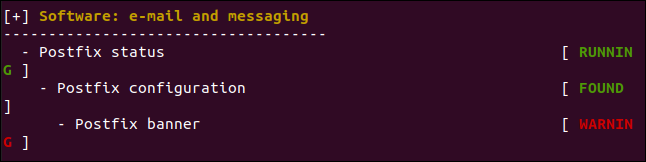

Unten warnt uns Lynis, dass die Firewall auf der von uns verwendeten virtuellen Ubuntu-Maschine nicht konfiguriert ist.

Scrollen Sie durch Ihre Ergebnisse, um zu sehen, was Lynis gemeldet hat. Unten im Auditbericht sehen Sie einen Zusammenfassungsbildschirm.

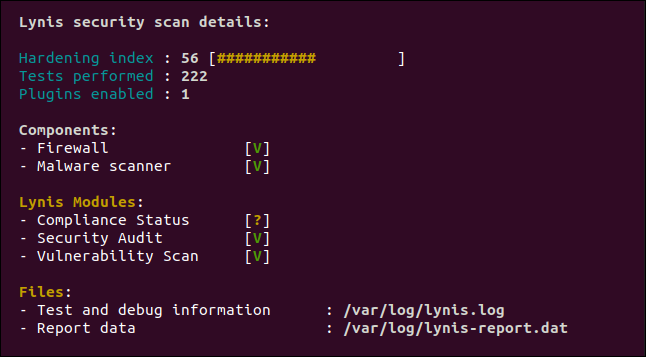

Der „Hardening Index“ ist Ihr Prüfungsergebnis. Wir haben 56 von 100, was nicht so toll ist. Es wurden 222 Tests durchgeführt und ein Lynis-Plugin ist aktiviert. Wenn Sie die Downloadseite für das Lynis Community Edition-Plugin aufrufen und den Newsletter abonnieren, erhalten Sie Links zu weiteren Plugins.

Es gibt viele Plugins, darunter auch einige für die Prüfung nach Standards wie DSGVO, ISO27001 und PCI-DSS.

Ein grünes V steht für ein Häkchen. Möglicherweise sehen Sie auch bernsteinfarbene Fragezeichen und rote X.

Wir haben grüne Häkchen, weil wir eine Firewall und einen Malware-Scanner haben. Zu Testzwecken haben wir auch rkhunter, einen Rootkit-Detektor, installiert, um zu sehen, ob Lynis ihn entdeckt. Wie Sie oben sehen können, war dies der Fall; Wir haben ein grünes Häkchen neben “Malware Scanner”.

Der Compliance-Status ist unbekannt, da bei der Prüfung kein Compliance-Plugin verwendet wurde. In diesem Test wurden die Module Security und Vulnerability verwendet.

Es werden zwei Dateien generiert: eine Protokoll- und eine Datendatei. Die Datendatei, die sich unter „/var/log/lynis-report.dat“ befindet, ist diejenige, an der wir interessiert sind. Sie enthält eine Kopie der Ergebnisse (ohne farbliche Hervorhebung), die wir im Terminalfenster sehen können . Diese sind praktisch, um zu sehen, wie sich Ihr Härteindex im Laufe der Zeit verbessert.

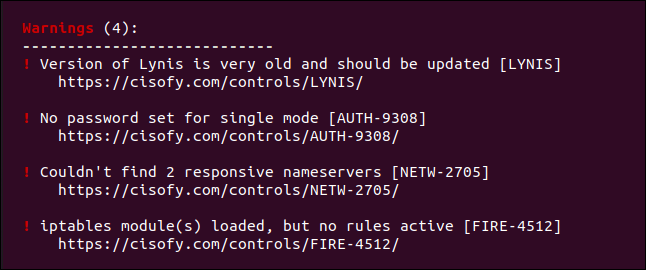

Wenn Sie im Terminalfenster rückwärts scrollen, sehen Sie eine Liste mit Vorschlägen und eine weitere mit Warnungen. Die Warnungen sind die „großen Lose“, also werden wir uns diese ansehen.

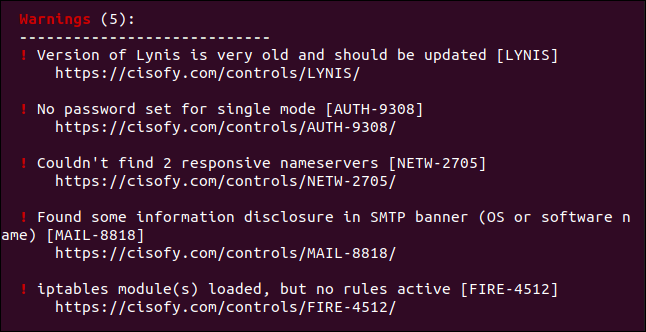

Dies sind die fünf Warnungen:

- „Version von Lynis ist sehr alt und sollte aktualisiert werden“: Dies ist tatsächlich die neueste Version von Lynis in den Ubuntu-Repositorys. Obwohl es erst 4 Monate alt ist, hält Lynis es für sehr alt. Die Versionen in den Manjaro- und Fedora-Paketen waren neuer. Updates in Paketmanagern sind wahrscheinlich immer etwas zurückgeblieben. Wenn Sie wirklich die neueste Version haben möchten, können Sie das Projekt von GitHub klonen und synchronisiert halten.

- „Kein Passwort für den Einzelmodus festgelegt“: Single ist ein Wiederherstellungs- und Wartungsmodus, in dem nur der Root-Benutzer betriebsbereit ist. Für diesen Modus ist standardmäßig kein Passwort festgelegt.

- „Konnte 2 responsive Nameserver nicht finden“: Lynis versuchte, mit zwei DNS-Servern zu kommunizieren, war jedoch nicht erfolgreich. Dies ist eine Warnung, dass bei einem Ausfall des aktuellen DNS-Servers kein automatisches Rollover auf einen anderen erfolgt.

- „Einige Offenlegung von Informationen im SMTP-Banner gefunden“: Die Offenlegung von Informationen erfolgt, wenn Anwendungen oder Netzwerkgeräte ihre Marken- und Modellnummern (oder andere Informationen) in Standardantworten angeben. Dies kann Bedrohungsakteuren oder automatisierter Malware einen Einblick in die Arten von Schwachstellen geben, auf die überprüft werden muss. Sobald sie die Software oder das Gerät identifiziert haben, mit dem sie verbunden sind, findet eine einfache Suche die Schwachstellen, die sie ausnutzen können.

- „iptables-Modul(e) geladen, aber keine Regeln aktiv“: Die Linux-Firewall ist in Betrieb, aber es sind keine Regeln dafür festgelegt.

Warnungen löschen

Jede Warnung enthält einen Link zu einer Webseite, die das Problem beschreibt und was Sie tun können, um es zu beheben. Bewegen Sie einfach Ihren Mauszeiger über einen der Links, drücken Sie dann die Strg-Taste und klicken Sie darauf. Ihr Standardbrowser wird auf der Webseite für diese Nachricht oder Warnung geöffnet.

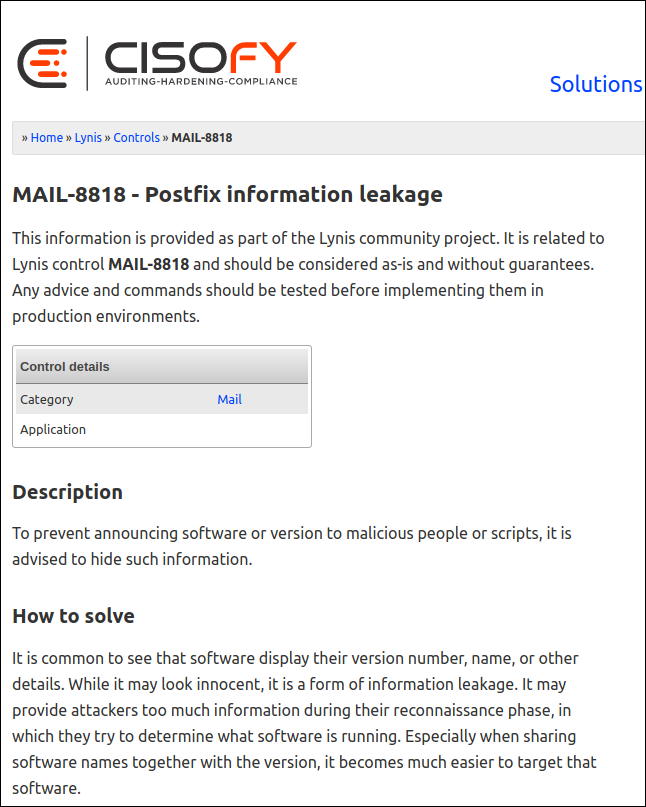

Die folgende Seite öffnete sich für uns, als wir bei gedrückter Strg-Taste auf den Link für die vierte Warnung geklickt haben, die wir im vorherigen Abschnitt behandelt haben.

Sie können jede dieser Warnungen überprüfen und entscheiden, welche Warnungen behoben werden sollen.

Die obige Webseite erklärt, dass das standardmäßige Informations-Snippet (das „Banner“), das an ein Remote-System gesendet wird, wenn es sich mit dem auf unserem Ubuntu-Computer konfigurierten Postfix-Mailserver verbindet, zu ausführlich ist. Es hat keinen Vorteil, zu viele Informationen anzubieten – tatsächlich werden diese oft gegen Sie verwendet.

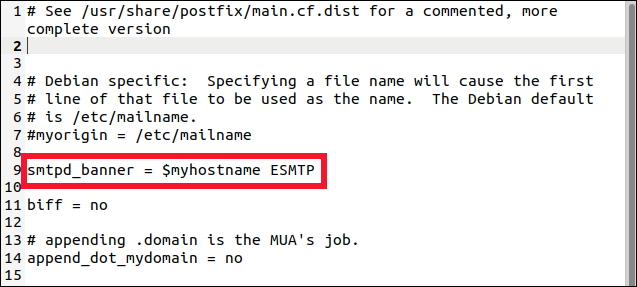

Die Webseite sagt uns auch, dass sich das Banner in „/etc/postfix/main.cf“ befindet. Es weist uns darauf hin, dass es so gekürzt werden sollte, dass nur “$myhostname ESMTP” angezeigt wird.

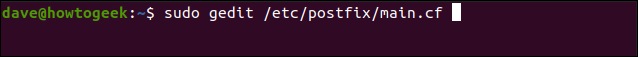

Wir geben Folgendes ein, um die Datei gemäß den Empfehlungen von Lynis zu bearbeiten:

sudo gedit /etc/postfix/main.cf

Wir suchen die Zeile in der Datei, die das Banner definiert.

Wir bearbeiten es so, dass nur der von Lynis empfohlene Text angezeigt wird.

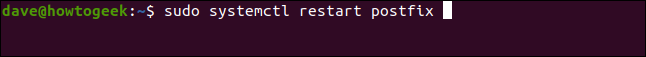

Wir speichern unsere Änderungen und schließen gedit. Wir müssen nun den Postfix-Mailserver neu starten, damit die Änderungen wirksam werden:

sudo systemctl restart postfix

Lassen Sie uns nun Lynis noch einmal ausführen und sehen, ob sich unsere Änderungen ausgewirkt haben.

Im Abschnitt „Warnungen“ werden jetzt nur noch vier angezeigt. Diejenige, die sich auf Postfix bezieht, ist weg.

Ein Ausfall, und nur noch vier weitere Warnungen und 50 Vorschläge zum Mitnehmen!

Wie weit sollten Sie gehen?

Wenn Sie auf Ihrem Computer noch nie eine Systemhärtung vorgenommen haben, werden Sie wahrscheinlich ungefähr die gleiche Anzahl von Warnungen und Vorschlägen erhalten. Sie sollten sie alle überprüfen und anhand der Lynis-Webseiten für jede eine Entscheidung treffen, ob Sie sich damit befassen.

Die Lehrbuchmethode wäre natürlich, zu versuchen, sie alle zu löschen. Das ist aber vielleicht leichter gesagt als getan. Außerdem könnten einige der Vorschläge für den durchschnittlichen Heimcomputer übertrieben sein.

Die USB-Kernel-Treiber auf die schwarze Liste setzen, um den USB-Zugriff zu deaktivieren, wenn Sie ihn nicht verwenden? Für einen geschäftskritischen Computer, der einen sensiblen Geschäftsservice bereitstellt, kann dies erforderlich sein. Aber für einen Ubuntu-Heim-PC? Wahrscheinlich nicht.